How To Set Password In Switch Cisco Packet Tracer

Setelah 1 semester cuti, akhirnya saya bisa melanjutkan tulisan seri Cisco IOS ini lagi. Ada five jenis password yang akan kita bahas di bab ke tiga ini, yaitu enable password, enable secret, password line vty, password line console, dan password line auxilary.

Secara fungsi, 5 password diatas dibedakan menjadi 2:

- Enable password dan enable secret adalah countersign yang diminta ketika kamu ingin masuk ke enable mode atau privileged manner.

- Sedangkan tiga lainnya diminta saat kamu ingin mengakses router/switch dari port console, auxilary, atau remote melalui telnet/ssh (line vty).

Mungkin topik kali ini terdengar sederhana bagi sebagian orang.

Tapi menurut saya ini sangat penting dipahami, terutama jika kamu sedang mempersiapkan CCNA. Juga tidak jarang kesalahan terjadi yang berakibat perangkat tidak bisa diakses karena lupa mengkonfigurasi password.

Lah kok bisa? Gimana ceritanya? (*kedip mata buat yang udah pernah ngalamin)

Semuanya, akan kita bahas satu-per-satu, hingga tuntas. Namun seperti biasa, saya harap kamu sudah menyelesaikan bab sebelumnya:

- Bab 1: Perkenalan Cisco IOS (Powering up perangkat dan Cisco IOS Interface)

- Bab 2: Konfigurasi Dasar Cisco IOS Router dan Switch (Banner, Hostname, dan Interface)

Mari kita mulai 🙂

#ane. Konfigurasi Countersign Router dan Switch Cisco IOS

Saat pertama kali mengakses router/switch, kamu bisa langsung ke user mode (Switch>). Tanpa perlu autentikasi terlebih dahulu, tinggal tekan enter. Begitu juga saat ingin masuk ke privileged mode (Switch#). Tidak ada countersign secara default.

Seperti ini, kosong melompong:

Berikut yang tampil di IOS interface:

Switch con0/aux0/vtyX is now available Press Render to get started.

[Enter pressed]

Switch>en

Switch#

Kita mulai dari mengkonfigurasi enable password dan enable secret untuk mengamankan privileged way (user mode), jadinya seperti ini:

User akan diminta menginputkan password saat ingin masuk ke privileged mode, jika gagal (defaultnya 3x) maka mode akan kembali ke user mode.

a. Konfigurasi Countersign Cisco IOS dengan Enable Password

Cara pertama untuk mengamankan privileged way di Cisco IOS router dan switch adalah dengan perintah enable password di fashion konfigurasi, seperti berikut:

Switch>en

Switch#conf t

Enter configuration commands, i per line. End with CNTL/Z.

Switch(config)#enable countersign cisco

Switch(config)#^Z

Switch#

*Aug 22 08:11:thirty.744: %SYS-5-CONFIG_I: Configured from console by console

Switch#disable

Switch>en

Password:

Switch#

Penggunaan enable password saat ini sangat tidak direkomendasikan, karena countersign ini bersifat clear text (allonym tidak terenkripsi). Siapapun bisa mengetahuinya dengan mudah:

Switch(config)#enable password cisco

Switch(config)#exercise bear witness run | section enable

enable password cisco

Switch(config)#

b. Konfigurasi Password Cisco IOS dengan Enable Secret

Cara kedua yaitu menggunakan perintah enable secret. Cara konfigurasinya hampir sama dengan enable password diatas, seperti berikut:

Switch(config)#enable secret secret

Switch(config)#^Z *Aug 22 08:31:43.346: %SYS-5-CONFIG_I: Configured from console by panel

Switch#disable

Switch>enable

Password:

Switch#

Solusi dari kelemahan enable password diatas adalah menggunakan enable hugger-mugger. Password yang kita konfigurasi terenkripsi. Berikut perbedaan enable countersign dan enable hush-hush:

Switch(config)#enable countersign cisco

Switch(config)#enable hush-hush hole-and-corner

Switch(config)#do testify run | section enable

enable secret five $i$5eBC$roUpYdHkUxa8tO.5YS6u41

enable countersign cisco

Switch(config)#

Password underground tadi diencrypt menjadi $ane$5eBC$roUpYdHkUxa8tO.5YS6u41. Angka '5' diatas berarti password dienkripsi menggunakan algoritma MD5, ini default.

Switch(config)#enable hush-hush ?

0 Specifies an UNENCRYPTED password will follow

5 Specifies a MD5 HASHED hugger-mugger will follow

8 Specifies a PBKDF2 HASHED clandestine will follow

9 Specifies a SCRYPT HASHED secret will follow

LINE The UNENCRYPTED (cleartext) 'enable' secret

level Fix exec level passwordSwitch(config)#

c. Bagaimana Jika Menggunakan Enable Password dan Enable Secret Bersamaan?

Bagaimanapun, penggunaan enable password zaman sekarang sangat tidak disarankan. Karena sudah ada enable underground. Apalagi password keduanya kita buat sama, seperti ini:

Switch(config)#enable secret cisco

Switch(config)#enable password cisco

The enable password y'all have chosen is the same as your enable surreptitious.

This is not recommended. Re-enter the enable countersign.

Switch(config)#

Dengan cara ini, berarti kita sudah membuka jalan bagi seseorang untuk mengetahui password enable secret. Muncul peringatan untuk meminta kita mengubah password enable countersign.

Lalu bagaimana jika password keduanya dibuat berbeda, seperti ini:

Switch(config)#enable secret secret

Switch(config)#enable password cisco

Switch(config)#^Z

Switch#

*Aug 22 09:31:53.373: %SYS-5-CONFIG_I: Configured from console by console

Switch#disable

Switch>en

Countersign:

cisco, failed

Countersign:

underground, success

Switch#

Hasilnya, password yang diterima adalah password enable secret.

d. Menggunakan service password-encryption

Cisco IOS punya characteristic untuk mengenkripsi password (bukan secret). Fungsinya untuk mengenkripsi semua countersign yang kita konfigurasi. Termasuk enable password.

Switch(config)#enable password belajarngonfig

Switch(config)#do show run | department enable

enable countersign belajarngonfig

Switch(config)#service password-encryption

Switch(config)#do show run | section enable

enable password 7 094E4B05180F1600050B0B242D2D2F

Switch(config)#

Terlihat angka vii, yang berarti password terenkripsi. Namun enkripsi dilakukan dengan algoritma yang lemah dan gampang untuk didecrypt. Toolsnya banyak beredar, salah satunya ini:

Silakan coba-coba password yang sudah kamu buat.

Jika kamu sudah terlanjur menggunakan enable countersign dan terpaksa harus mengirim file konfigurasi (misal email) atau sekedar bertanya di internet. Saya sarankan mengekspor running-config melalu perintah show tech-back up.

------------------ prove running-config ------------------ Building configuration... Electric current configuration : 1055 bytes ! ! Last configuration change at xvi:02:15 WIB Wed Aug 22 2022 ! version xv.2 service timestamps debug datetime msec service timestamps log datetime msec service countersign-encryption service compress-config ! hostname Switch ! boot-offset-mark boot-end-marker ! ! ! enable cloak-and-dagger 5 <removed> enable password <removed> ! username ngonfig countersign 0 <removed> username ganteng password 0 <removed> username secret password 7 <removed> no aaa new-model clock timezone WIB 7 0 !

Password yang dibuat tadi tidak akan tampil, karena diganti dengan teks <removed>. Ini bisa berguna suatu saat. Lalu rencanakan jadwal untuk migrasi ke enable cloak-and-dagger.

#two. Konfigurasi Password Line Console, Line Auxilary

Secara fisik, ada three port yang bisa kita gunakan untuk mengakses perangkat Cisco IOS: (sudah dibahas di bab sebelumnya)

- Port console: RJ45 – USB Serie B

- Port auxilary: hanya ada di router, sedangkan switch tidak

- Port ethernet: lebih ke virtual (virtual terminal line – VTY)

Nomer three akan kita bahas di subjudul berikutnya dibawah. Setelah kita mengkonfigurasi countersign di line (console, vty, dan auxilary), user yang terhubung akan diminta menginputkan password, seperti ini:

a. Konfigurasi Line Panel

Berikut cara konfigurasi password di line console, gampang, cuma iii baris seperti berikut: (line panel 0, karena hanya ada ane port console di fisik perangkat)

Switch(config)#line console 0

Switch(config-line)#password cisco

Switch(config-line)#login

Konfigurasi countersign dengan perintah countersign <passwordnya>, kemudian gunakan perintah login agar switch memeriksa countersign setiap kali ada yang terhubung melalui port console. Berikut hasilnya:

Switch con0 is now bachelor

Press RETURN to get started.

User Access Verification

Countersign:

Switch>

Karena pakai perintah password, maka passwordnya tidak terenkrip. Solusinya adalah menggunakan perintah service password-encryption. Jadi seperti ini:

Switch(config)#do show run | department line con 0

line con 0

password cisco

logging synchronous

login

Switch(config)#service password-encryption

Switch(config)#practice show run | section line con 0

line con 0

exec-timeout 0 0

password seven 01100F175804

logging synchronous

login

Switch(config)#

Tapi tetap aja, bisa dengan mudah didecrypt. Ingat perintah tech-support yang saya singgung diatas? Gunakan ini jika ingin share konfigurasi dan menjaga password kamu tetap aman.

Logging Synchronous

Perintah logging synchronous diatas berfungsi agar output yang keluar dari CLI disynchronized, nantinya tidak akan mengganggu kamu saat melalukan konfigurasi, karena apa yang kamu sedang ketik tidak akan diinterupsi oleh output yang sedang berjalan.

Berikut demo perbedaan saat menggunakan logging synchronous:

Exec-timeout

Perintah exec-timeout berfungsi untuk menentukan durasi di sesi console. Jika berakhir, user akan ke-logout dari panel dan harus mengulang dari user mode. Defaultnya adalah 15 menit (berarti exec-timeout 0 15).

Switch(config)#line panel 0

Switch(config-line)#exec-timeout ?

<0-35791> Timeout in minutes Switch(config-line)#exec-timeout 0 ?

<0-2147483> Timeout in seconds Switch(config-line)#exec-timeout 0 0

Switch(config-line)#leave

Saya buat exec-timout 0 0 berarti tidak ada batasan waktu di sesi console. Jadi bisa berlama-lama tanpa logout. Hehe. Ini non recommended ya.

b. Konfigurasi Line Auxilary

Sejujurnya saya belum pernah menggunakan port ini (silakan komentarnya dibawah). Tapi setelah dilihat, konfigurasinya sama dengan line console (juga cuma ada 1 port).

Switch(config)#line aux 0

Switch(config-line)#exec-timeout 0 0

Switch(config-line)#password cisco2

Switch(config-line)#login

Switch(config-line)#exit

Switch(config)#do show run | department line aux 0

line aux 0

exec-timeout 0 0

password 7 094F471A1A0A45

login

Switch(config)#

#3. Remote Access Cisco IOS Router dan Switch dengan Telnet dan SSH

Akses perangkat melalui panel bisa dibilang jarang dilakukan. Biasanya hanya saat pertama kali setup, atau ketika ada kegiatan troubleshoot yang memaksa kita berhubungan langsung dengan perangkat. Setelah itu, perangkat diakses secara remote.

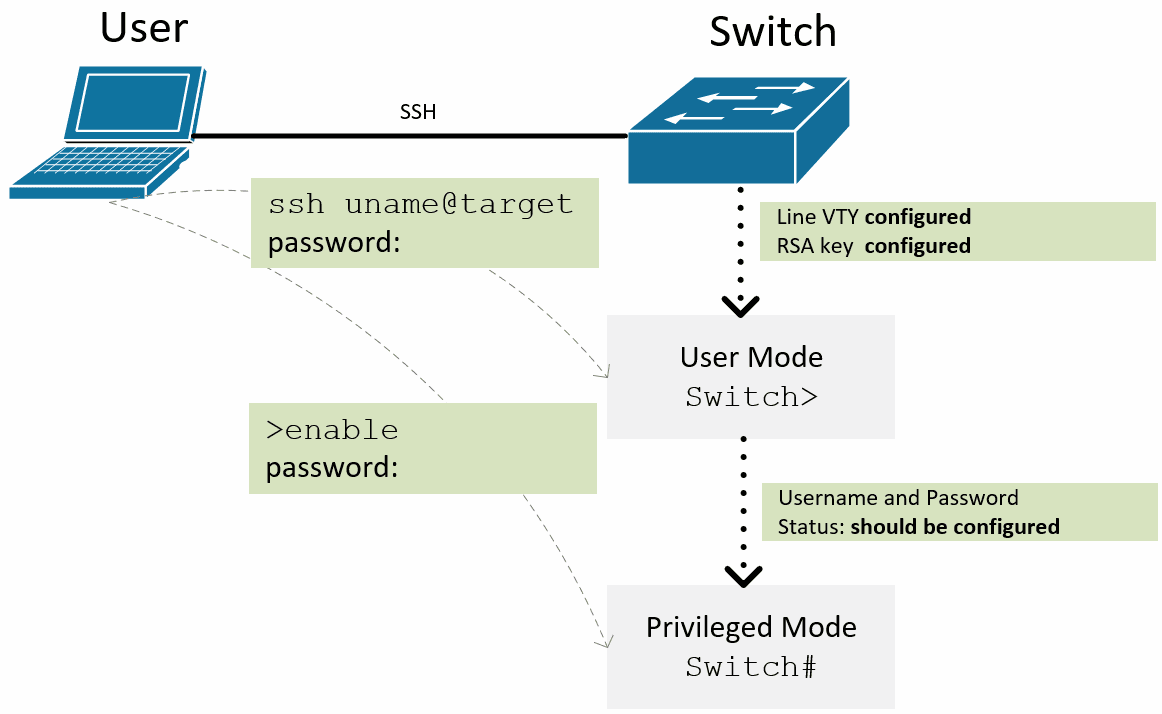

Perhatikan gambar diatas, privileged style harus dikonfigurasi countersign. Jika tidak, maka user dari telnet/ssh tidak akan bisa mengakses privileged manner.

a. Konfigurasi Telnet Cisco IOS

Konfigurasi telnet di switch ataupun router Cisco dilakukan di bawah line vty (jumlah line nya berbeda-beda tiap perangkat, silakan dicek punya masing-masing).

Switch(config)#enable secret secret

Switch(config)#line vty 0 15

Switch(config-line)#password cisco

Switch(config-line)#login

Switch(config-line)#exit

Switch(config)#

Switch(config)#int vlan 1

Switch(config-if)#ip add 192.168.10.ten 255.255.255.0

Switch(config-if)#no sh

Switch(config-if)#

%LINK-5-Changed: Interface Vlan1, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, inverse country to up

Switch(config-if)#

Gampang kan? Mirip seperti line console, tinggal kasih countersign, dan perintah login agar perangkat meminta password tiap kali ada yang terhubung dari virtual final (vty | ssh, telnet).

C:\>telnet 192.168.10.10

Trying 192.168.10.10 ...Open up

User Access Verification

Password:

Switch>en

Countersign:

Switch#

Hanya perlu diingat kalau switch, kamu harus konfigurasi interface VLAN nya. Karena dia membutuhkan IP address untuk bekerja dengan IP-Based Protocol , dalam hal ini telnet — dan pastikan interface tersebut sudah up.

Mengelola koneksi telnet yang sedang aktif di Cisco IOS

Line vty numbernya saya konfigurasi dari 0 hingga 15. Artinya nanti bisa 16 user mengakses perangkat melalui telnet. Ini bisa dilihat dengan perintah evidence users:

Switch#evidence users

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

2 vty 0 idle 00:03:17 192.168.x.xx

Interface User Mode Idle Peer Address

Switch#

b. Konfigurasi SSH Cisco IOS

Mirip seperti enable countersign dengan enable secret, telnet tidak direkomendasikan dengan alasan keamanan, koneksinya tidak terenkripsi. Siapapun yang 'menyelundup' diantara user dan switch, bisa tahu perintah apa saja yang dikirimkan oleh user.

Ini bisa kamu sniffing sendiri dengan menggunakan wireshark. (Tulisan menyusul).

Oleh karena itu, kita disarankan menggunakan SSH. Cara konfigurasi SSH di Cisco IOS berbeda dengan konfigurasi telnet. Berikut topologi yang kita gunakan.

Oh ya, ini saya bahas basicnya saja ya, biar engga bikin bingung. Nanti diulas lebih rinci jika sudah sampai ke sesi sekuritas lanjutan. Berikut tahapan (wajib) konfigurasi SSH di router dan switch Cisco IOS.

1. Konfigurasi FQDN perangkat

Switch(config)#hostname sw1

sw1(config)#ip domain-name ngonfig.net

FQDN atau Full Qualified Domain Name, formatnya: [hostname.domain.tld]. Maka dari konfigurasi diatas, FQDN switch tersebut adalah sw1.ngonfig.net.

ii. Generate rsa key

sw1(config)#crypto key generate rsa

The name for the keys will exist: sw1.ngonfig.net

Cull the size of the key modulus in the range of 360 to 4096 for your

General Purpose Keys. Choosing a key modulus greater than 512 may have

a few minutes.

How many $.25 in the modulus [512]: 2048

% Generating 2048 scrap RSA keys, keys will be non-exportable...[OK]

[OK] (elapsed time was one seconds)

sw1(config)#

*Mar ane 0:0:34.93: %SSH-v-ENABLED: SSH one.99 has been enabled

Perhatikan outpunya, FQDN tadi dibutuhkan untuk menempatkan RSA key. Gunanya RSA key ini adalah sebagai kunci yang dipertukarkan antara server dan client saat berkomunikas, agar secure, dan private.

Nilai modulus untuk menentukan seberapa lebar fundamental yang kita gunakan. Makin besar, maka waktu yang dibutuhkan untuk men-generatenya semakin lama, dan semakin secure. Silakan cek punya masing-masing, maksimal berapa bits modulus yang didukung.

Biasanya akan muncul log seperti baris terakhir, berarti condition SSH sudah enabled.

Optional namun sangat disarankan, gunakan SSH versi ii dengan perintah ip ssh version two di configuration manner. Syaratnya, nilai $.25 modulus key minimal adalah 768 $.25.

iii. Konfigurasi username dan password

Beda dengan line console, dan telnet yang sudah kita bahas diatas. Koneksi melalui SSH membutuhkan username. Kalau mau konek SSH, format umumnya seperti ini, di windows OS atau di Cisco IOS:

C:\>ssh

Usage: SSH -50 username target

… atau seperti ini jika di Linux Os:

nux@ngonfig:~$ ssh usage: ssh [user@]hostname [command]

(output cut: usagenya banyak)

And so, kita harus mengkonfigurasi username dan password. Wajib hukumnya.

sw1(config)#username ngonfig cloak-and-dagger rahasia

Dah. Saya tidak menggunakan perintah username user password countersign disini, alasannya seperti yang telah dijelaskan diatas.

4. Konfigurasi line vty

Tahap terakhir adalah, mengkonfigurasi line vty agar menggunakan username dan password diatas sebagai metode autentikasi. Berikut konfigurasinya:

sw1(config)#line vty 0 15

sw1(config-line)#login local

sw1(config-line)#send input ?

all All protocols

none No protocols

ssh TCP/IP SSH protocol

telnet TCP/IP Telnet protocol

sw1(config-line)#

Perintah login local diatas berarti switch akan melihat database (username dan password) di lokalnya untuk autentikasi. (Saya katakan begini karena memungkinkan kita menggunakan server eksternal untuk autentikasi).

Sedangkan perintah transport input untuk menentukan protocol apa yang digunakan. Secara default adalah all. Nah jika kamu ingin SSH saja, gunakan transport input ssh.

Secara garis besar, 4 langkah diatas tahap mengkonfigurasi ssh di cisco, walaupun sebenarnya ada v, yaitu interfacenya. Kalau di switch, jangan lupa konfigurasi interface VLAN nya.

Berikut jika ingin melihat cara konfigurasi SSH cisco IOS dalam bentuk video.

#four. Mengamankan user fashion dan privileged mode dengan username dan password

Sampai disini, materi konfigurasi password di Cisco IOS sebenarnya sudah selesai. Secara tidak langsung juga saya sudah menunjukkan bahwa metode login di Cisco IOS bisa menggunakan username dan password.

Hal yang sudah saya jelaskan diatas kita sebut 'simple countersign' atau 'shared password'. Alias: satu countersign dipakai bareng-bareng. Ini tidak direkomendasikan.

Why? Pertama, tidak aman (tentu). Kedua, manajemen lognya susah. Artinya, jika sesuatu hal terjadi karena changes tertentu, kita tidak tau harus bertanya ke siapa. Karena aksesnya sama, tidak ada identitas unik.

Langkah pertama: konfigurasi username <user> countersign/surreptitious <password>. Langkah kedua, sebagai berikut:

a. Menggunakan username dan password untuk login ke Cisco IOS

Tujuan saya mengirim gambar yang hampir sama berulang-ulang seperti diatas, agar kamu tidak lupa. Pertama kali kita terhubung ke router/switch, akan masuk ke user mode terlebih dahulu.

… dan aksesnya bisa dari panel, auxilary, atau remote ssh/telnet (line vty). Sehingga konfigurasinya seperti ini:

sw1(config)#line console 0 sw1(config-line)#login local sw1(config-line)#line vty 0 15 sw1(config-line)#login local sw1(config-line)#line aux 0 sw1(config-line)#login local sw1(config-line)#^Z sw1# *Aug 24 16:26:47.560: %SYS-5-CONFIG_I: Configured from console past ngonfig on console

Saya konfigurasi line panel, aux, dan vty agar login menggunakan username dan countersign local yang tersimpan di router/switch. Maka hasilnya menjadi seperti ini:

sw1 con0 is now bachelor *Aug 24 16:25:57.934: %SYS-5-CONFIG_I: Configured from console by console User Access Verification Username: ngonfig Password: sw1>

Oke sip. Sekarang kamu sudah bisa mengakses router dan switch dengan menggunakan username dan password masing-masing.

b. Menggunakan username dan password untuk masuk ke privileged mode

Beberapa waktu lalu, ada sesorang yang bertanya di group telegram it_networking: "gimana caranya agar setiap kali masuk ke privileged mode, user harus input username dan password"?

Berbagai tanggapan muncul, yang pada intinya. Bisa, tapi harus menggunakan external server authentication (ldap, tacacs, radius). Nah ini sebenernya out of telescopic bahasan kali ini. Tapi akan saya tunjukan konfigurasinya, kalau hal ini bisa dilakukan.

Pakai cara gampangnya ya, menggunakan Packet Tracer. Karena disana sudah ada simulator server tacacs (proprietary cisco), konfigurasi servernya pun sangat mudah (dibanding server real nya).

Gapapa, yang penting kamu paham konfigurasi di sisi router/siwtch cisco nya. Lesbegen.

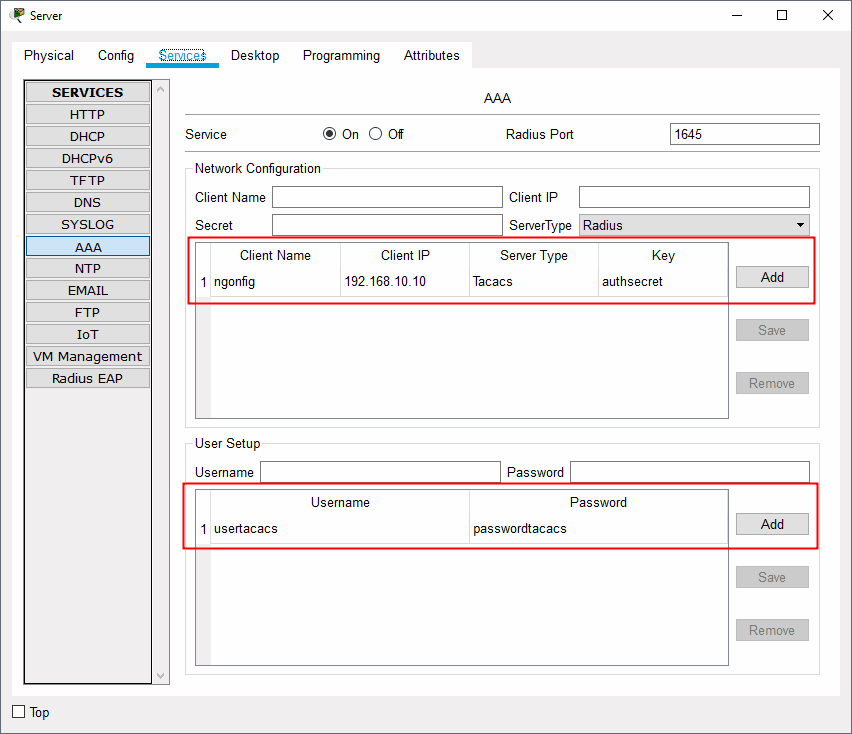

1. Konfigurasi server tacacs

Ada two yang perlu kamu konfigurasi AAA server. Pertama untuk mendaftarkan client (siapa yang akan mengakses server ini), jenis servernya adalah tacacs, dan tentukan key (countersign)nya.

Setelah itu kamu tinggal membuat database user seperti diatas. Tambahkan sebanyak yang kamu butuhkan.

2. Hubungkan server tacacs ke router/switch cisco

Selanjutnya kita akan menghubungkan switch cisco ke server tacacs diatas dengan perintah sebagai berikut:

sw(config)#tacacs ? host Specify a TACACS server primal Prepare TACACS+ encryption central. sw(config)#tacacs host ? A.B.C.D IP address of TACACS server sw(config)#tacacs host 192.168.10.i sw(config)# sw(config)#tacacs key ? LINE The UNENCRYPTED (cleartext) shared central sw(config)#tacacs key authsecret sw(config)#

Sesuaikan host (IP server tacacs) dan key sesuai dengan konfigurasi server tacacs diatas.

three. Konfigurasi AAA dengan tacacs sebagai server authentikasi login dan enable di switch/router cisco

Pertama, kita perlu mengaktifkan fitur AAA di switch, karena secara default AAA disabled. Oh ya, cisco switch 2960 di parcel tracer tidak mendukung fitur ini. Silakan ganti router atau L3 switch 3560.

sw(config)#aaa new-model

Selanjutnya konfigurasi agar metode autentikasi ke enable (privileged fashion) menggunakan username dan password yang ada di tacacs server tadi.

sw(config)#aaa hallmark ? enable Set authentication lists for enable. login Set authentication lists for logins. ppp Set authentication lists for ppp. sw(config)#aaa authentication enable ? default The default authentication list. sw(config)#aaa hallmark enable default ? enable Use enable countersign for authentication. group Use Server-group. none NO authentication. sw(config)#aaa hallmark enable default group ? radius Utilise listing of all Radius hosts. tacacs+ Use list of all Tacacs+ hosts. sw(config)#aaa authentication enable default grouping tacacs+ sw(config)#

Perhatikan opsi-opsi yang tampil dari question mark diatas. Enable artinya untuk masuk ke privileged mode, ada login juga. Enable untuk mengaktifkan autentikasi default (ada fitur untuk named list, daftar yg kita buat sendiri).

Group berarti menggunakan server-group. Kok server-group? Karena kita bisa menggunakan lebih dari satu server. Bahkan bisa mengkombinasikannya dengan local database username yang ada di switch itu sendiri.

Terakhir, pilih tacacs sebagai tipe server autentikasinya. Hasilnya, lihat video berikut.

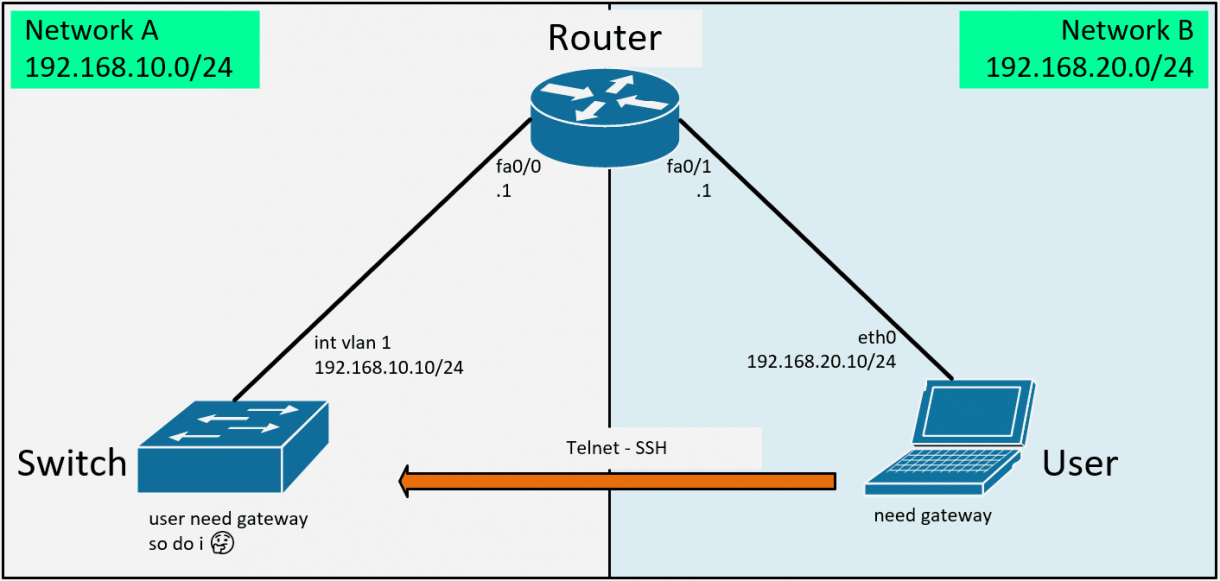

#5. Agar Switch Bisa Diakses Remote SSH/Telnet Dari Network Berbeda

Sebenarnya ini akan lebih kamu pahami jika sudah sampai ke dasar routing dan switching (juga vlan). Tapi akan kita bahas inti caranya, gimana supaya switch bisa diakses ssh/telnet dari remote network.

Karena mostly, network zaman sudah pasti disubnet, baik secara network accost, maupun VLAN. Contoh-contoh diatas, cuma 1 network, dan i vlan.

Ini intinya: switch perlu dikonfigurasi IP address agar mendukung protocol manajemen IP based (ssh/telnet/icmp/snmp/dll). Dalam hal ini khususnya SVI (switch virtual interface) alias interface VLAN di switch layer 2.

… karena bisa juga pakai interface fisik (no switchport – layer 3), atau interface loopback. Nah kita fokus di switch layer 2.

a. Switch membutuhkan gateway (ip default-gateway) untuk berkomunikasi ke beda network

Karena layer ii, tidak punya kemampuan routing, dan secara default tidak bisa diakses/mengakses network yang berbeda, maka switch perlu dikonfigurasi ip-default gateway.

Seperti gambar diatas. Prinsip switch layer 2 disini, anggap saja sama dengan kebutuhan host (client). Sama-sama membutuhkan gateway. (Secara teknikal 'frame-ip-route-etc' ini berbeda).

b. Konfigurasi ip default-gateway di cisco switch layer 2

Perintahnya sederhana, di configuration mode. Tentukan IP yang akan dijadikan gateway. Contoh disini saya menggunakan IP interface fa0/ane router sebagai gateway.

Switch(config)#ip default-gateway 192.168.twenty.1

Lebih lengkap, saya demonstrasikan di video berikut:

#five. Kesalahan Saat Mengkonfigurasi Password di Cisco IOS

Jika kamu ikutin panduan ini sembari ikut simulasi, saya yakin 90%, kamu sudah menebak apa saja hal yang menjadi kesalahan saat mengkonfigurasi countersign di Cisco IOS router dan switch.

Beberapa diantaranya juga secara tidak sengaja 'nongol' di video-video yang saya lampirkan diatas. Ini singkatnya:

- Sudah mengkonfigurasi autentikasi login untuk line panel, line vty, atau line aux. Namun tidak mengkonfigurasi autentikasi enable (privileged fashion). Hasilnya: user tidak bisa masuk ke enable mode.

- Sudah mengkonfigurasi autentikasi login menggunakan username dan password untuk line panel, line vty, atau line aux. Tapi tidak membuat database user (dan countersign) baik lokal maupun eksternal. Akibatnya: user tidak bisa login sama sekali.

Tidak ada demonya yah. Saya harap kamu mendemonstrasikan sendiri kegagalan diatas, supaya pernah. Agar lebih enlightened, dan nantinya di production tidak jadi hal yang fatal.

Karena kalau sudah seperti itu, terpaksa kita harus mereset countersign. Ini akan sulit jika perangkat sudah berada ditempat lain (atau bahkan sudah dimounting ke rak).

Baca ini: "Cara Mereset Password Router Cisco"

Simpulan

Hal yang masih kurang di bab kali ini adalah tentang level privilege user (tingkatan otorisasi) akses seorang user terhadap perangkat router/switch Cisco. Next time, jika ada kesempatan akan kita ulas.

Diatas kita sudah belajar mengamankan user way dan privileged fashion, baik menggunakan shared password, username dan countersign, bahkan menggunakan server autentikasi eksternal dengan tacacs.

Ada tanggapan atau yang ingin ditanyakan? Silakan beri komentar kamu dibawah.

Oh ya, share jika bermanfaat..

How To Set Password In Switch Cisco Packet Tracer,

Source: https://ngonfig.net/konfigurasi-password-cisco.html

Posted by: freemanworign.blogspot.com

0 Response to "How To Set Password In Switch Cisco Packet Tracer"

Post a Comment